Cyber Security: Überblick behalten in Zeiten

wachsender Bedrohungen

#Cyber Security #IT-Sicherheit #BAIT #VAIT

Cyber Security und der sichere IT-Betrieb von Finanzinstituten sind nicht zuletzt aufgrund der wachsenden Bedrohungslage ein Dauerthema. Die Meldungen von BaFin und BSI über tägliche Angriffe auf Banken und Versicherungen reißen nicht ab. Hinzu kommt die nach wie vor hohe Bedrohung durch Angriffe von innen sowie die Herausforderungen durch die zunehmende Cloud-Nutzung.

Parallel zur wachsenden Bedrohungslage sehen sich Finanzinstitute mit einer enormen und weiter zunehmenden Regulierungsflut konfrontiert: IT-Sicherheit, aufsichtsrechtliche Anforderungen an Banken und die Eigenschaft als Betreiber „kritischer Infrastrukturen“ verstärken sich gegenseitig. Die zunehmende Nutzung mobiler Endgeräte hat die Bedrohungslage weiter verschärft. Entweder im Rahmen eines Self-Assessments oder nach erfolgtem Audit stehen daher häufig umfangreiche Anpassungsbedarfe ins Haus.

Kein Wunder also, dass Banken und Versicherungen derzeit hohe Summen in die Verbesserung ihrer Cyber-Sicherheit und Cyber-Resilienz investieren. Doch zum einen fehlt in vielen Instituten die Balance zwischen Bedrohungslage, notwendigen Maßnahmen und Investitionen. Zum anderen führt das Handeln unter Zeitdruck, etwa zur Adressierung von Revisionspunkten oder nach Cyber-Angriffen, zu punktuellem und teurem Aktionismus. In der Summe leidet darunter der Cyber-Return-on-Invest. Dabei ist guter Rat hier oft nicht teuer. Eine klar strukturierte und gemanagte Sicherheitsprogrammatik hilft sparen, ohne die Sicherheit zu gefährden.

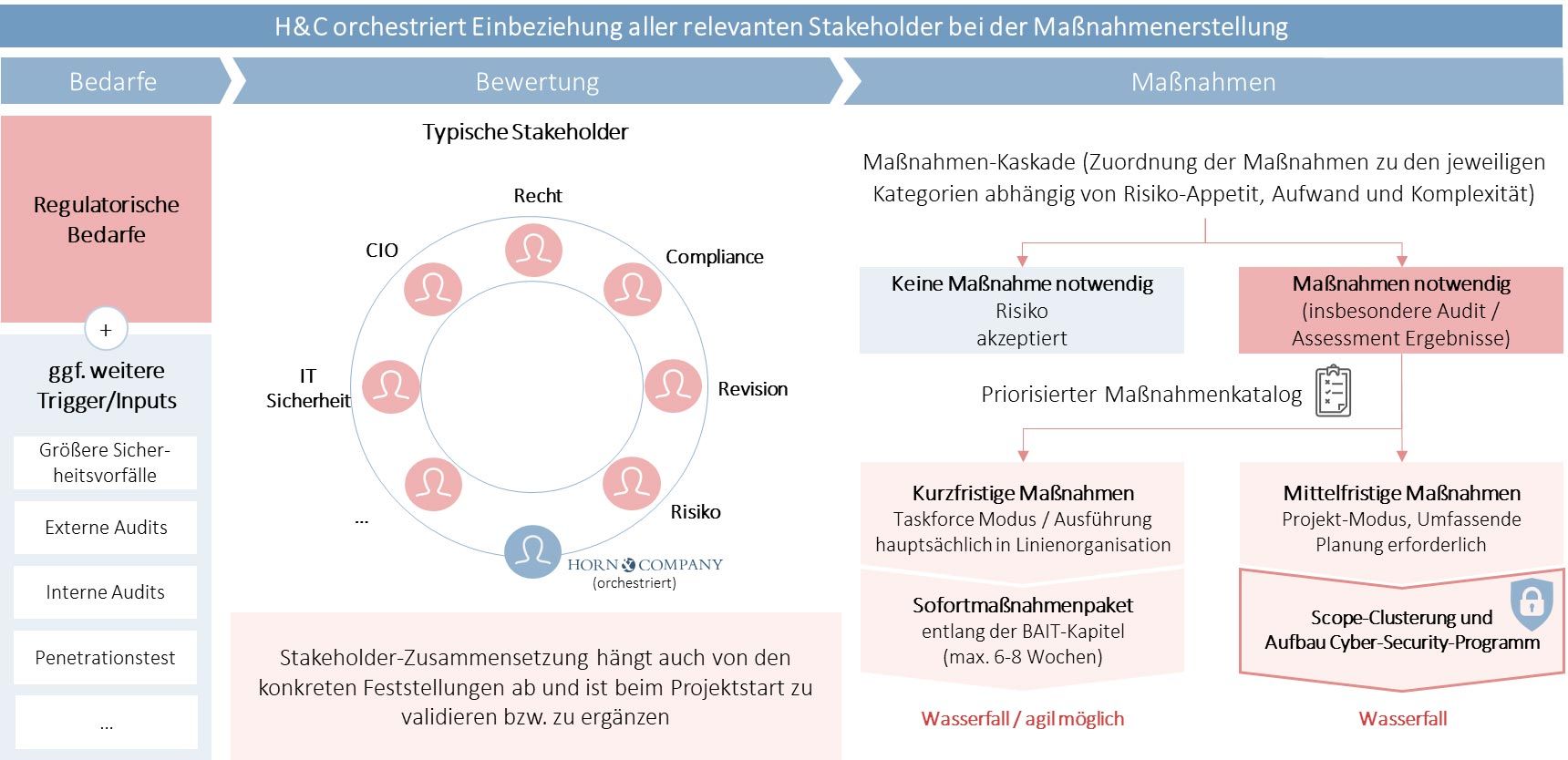

Es ist wichtig, zunächst den Sicherheitsbedarf für das Institut zunächst sauber und transparent zu ermitteln. Der Weg dorthin führt sicherlich über Audits, sollte aber auch das intern bereits vorhandene Wissen berücksichtigen. Wir stellen immer wieder fest, dass die Institute intuitiv gut einschätzen können, wo der Schuh drückt. Interne Audits, Ergebnisse von Penetrationstests oder auch ganz aktuelle Sicherheitsvorfälle tragen zu einem umfassenden Lagebild bei. Die Sammlung, Strukturierung und methodische Aufbereitung helfen dann, einen weiteren Schritt in Richtung Standortbestimmung zu gehen.

Hinzu kommt – vielleicht noch wichtiger – die Aufgabe, sich über den Risikoappetit klar zu werden, die passende Balance zwischen Risiko und Kosten zu finden. In einer konsolidierten Bewertung durch Stakeholder aus IT, Revision und Management ist iterativ die Frage zu beantworten, welchen Maßnahmen man sich widmet – und mit welcher Intensität. Von besonderer Bedeutung ist auch die Entscheidung, worauf man verzichtet, weil man das damit verbundene Risiko in Kauf nimmt.

War die BaFin bereits im Haus und hatte Feststellungen, so verringert sich der Handlungspielraum dramatisch: Der Sopce ist jetzt fix, die Timeline ebenso. Bleibt die Herausforderung, das hierfür notwendige Budget im Rahmen zu halten. Im Rahmen der Umsetzung kommt dann alles zusammen, was den besonderen Reiz von Großprogrammen ausmacht, nämlich die frist- und budgetgerechte Lieferung des definierten Scopes.

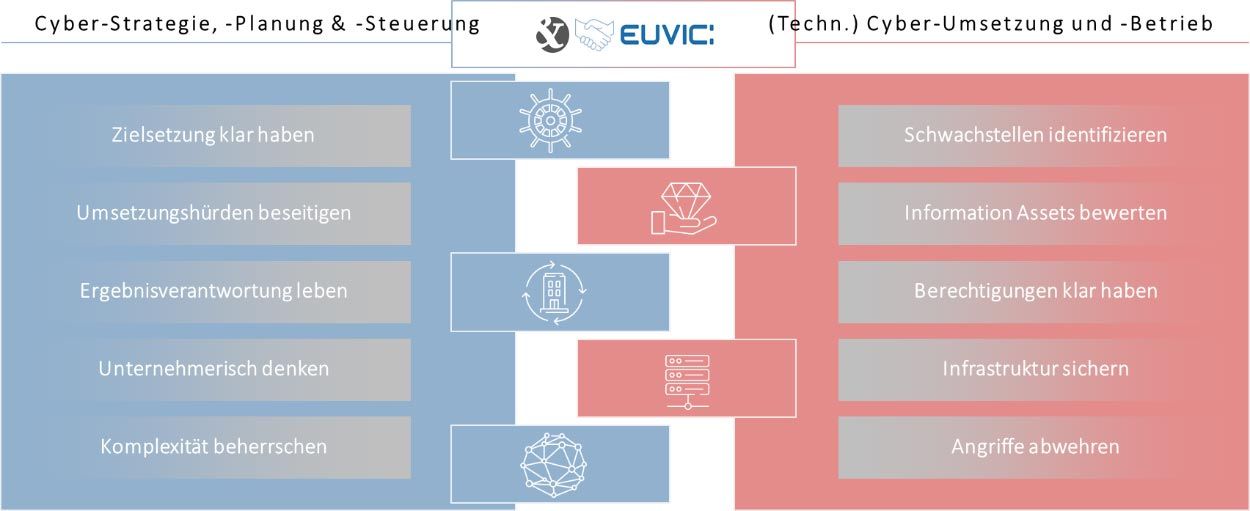

Der Schutz vor Cyber-Bedrohungen erfordert einen ganzheitlichen Ansatz, der sowohl die fachlichen als auch die IT-technischen Bereiche des Instituts umfasst. Die technischen Bereiche umfassen die Netzwerkinfrastruktur, Anwendungen, Daten und Geräte. Dazu gehört der Einsatz fortschrittlicher Technologien wie künstliche Intelligenz und maschinelles Lernen, um Bedrohungen zu erkennen und zu bekämpfen, sowie die Schulung des Personals, um sicherzustellen, dass alle Beteiligten über die neuesten Bedrohungen und Schutzmaßnahmen informiert sind. Technische Details durchdringen wir mit unserem strategischen Partner EUVIC. Dadurch gelingen Diskussion und Lösungsfindung wo notwendig im Gegenstromverfahren vom Management in den „Maschinenraum“ und zurück. So entsteht ein notwendiger exklusiver neutraler Gegenpol zu bekannteren IT-Dienstleistern.

Aber auch im fachlichen Bereich müssen verschiedene Faktoren berücksichtigt werden.

Es ist daher wichtig, dass jeder Aspekt der Cyber-Sicherheit regelmäßig überwacht und überprüft wird, um sicherzustellen, dass alle Bedrohungen erkannt und bekämpft werden können. Ein wirksames Ende-zu-Ende-Sicherheitsprogramm umfasst eine Reihe von Maßnahmen, darunter

- Festlegung von Sicherheitsstrategie, -richtlinien und -verfahren

- Definition erforderlicher Strukturen, Aufhängung und kapazitative Besetzung (Skills)

- Definition von erforderlichen Sicherheitsprozessen

- Implementierung von Technologien zur Sicherheitsverbesserung

- Schulung des Personals in sicheren Arbeitspraktiken und -verfahren

- Überwachung auf Anzeichen von Bedrohungen

- Durchführung regelmäßiger Audits und Tests zur Überprüfung der Wirksamkeit

Kontakt zum Autor

Oliver Laitenberger

E-Mail: Oliver.Laitenberger@horn-company.de

Kontakt zum Autor

Christoph Hartl

E-Mail: Christoph.Hartl@horn-company.de

Kontakt zum Autor

Carsten Woltmann

E-Mail: Carsten.Woltmann@horn-company.de