Keine Cyber-Strategie ohne User Access Management

In einer zunehmend digitalisierten Welt, in der immer mehr Prozesse, Transaktionen und Datenströme online abgewickelt werden, wächst auch stetig der Bedarf an einem zuverlässigen und sicheren Identitätsmanagement. Hier kommt das User Access Management (UAM) ins Spiel – eine wichtige Komponente, die das Rückgrat einer jeden effektiven IT-Sicherheitsstrategie bildet.

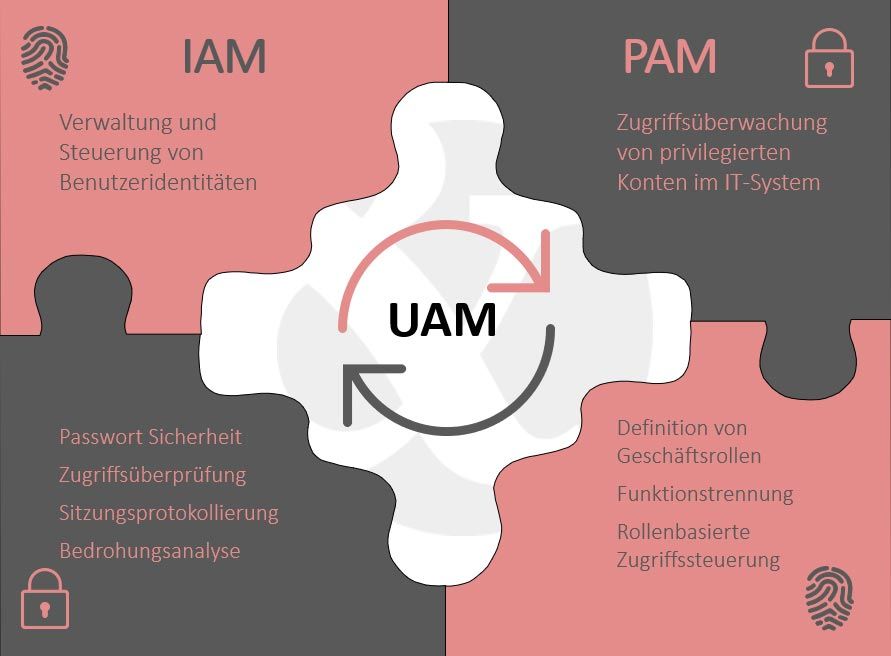

Was ist UAM? User Access Management bezieht sich im Allgemeinen auf die Verwaltung, Überwachung und Kontrolle von Benutzerzugriffen auf verschiedene Systemressourcen. Es fungiert grundsätzlich nach dem Principle-of-least-Privilege und gliedert sich in zwei Hauptbereiche:

- Identity and Access Management (IAM): IAM sorgt dafür, dass nur autorisierte Personen Zugriff auf bestimmte Ressourcen haben. Dies wird durch eine Kombination aus Technologie, Geschäftsprozessen und Richtlinien gewährleistet.

- Privileged Access Management (PAM): PAM konzentriert sich auf den speziellen Zugriff von privilegierten Benutzern beziehungsweise technischen Accounts. Diese haben höhere Berechtigungen, um auf kritische Funktionen oder Daten zuzugreifen.

Das Herzstück des IAM: Der IAM-Bereich besteht aus verschiedenen Teildisziplinen, von denen jede eine spezielle Rolle im Gesamtsystem spielt:

- Governance und Prozesse: Hier werden die Regeln und Abläufe festgelegt. Dies umfasst beispielsweise das IAM-Richtlinien-Framework, das Target Operating Model und das Reporting-Modell, aber auch Kernprozesse für den Umgang mit Änderungsbedarfen (z.B. Joiner-Mover-Leaver Prozess), um nur einige zu nennen.

- Fachbereichsaufgaben: Dieser Bereich befasst sich mit der praktischen Umsetzung der IAM-Richtlinien im Geschäftsalltag. Dazu gehören das Pflegen von Autorisierungskonzepten, die Funktionstrennung (SOD) z.B. nach dem 4-Augen-Prinzip und die Definition von Geschäftsrollen.

- Technologie: Die Technologie ist das Werkzeug, mit dem die IAM-Richtlinien umgesetzt werden. Hierzu gehören die Plattformentwicklung, die Applikationsanbindung, das technische Onboarding von Berechtigungskonzepten und vieles mehr.

Erst durch das Zusammenwirken dieser Disziplinen kann ein effektives und Identitäts- und Rechtemanagement sichergestellt und vor allem nachgehalten werden.

Der spezialisierte Fokus von PAM: Mit großer Macht kommt große Verantwortung – und größeres Risiko im Falle von absichtlichem oder unabsichtlichem Missbrauch. Während IAM sich auf die Gesamtheit der Zugriffsverwaltung konzentriert, spezialisiert sich PAM daher auf privilegierte Konten. Hierbei handelt es sich um Accounts, die höhere Zugriffsrechte haben als der Standardnutzer. Diese Konten können sowohl von Menschen (z.B. Administratoren) als auch von Maschinen (technische Accounts) genutzt werden.

Ein effektives PAM-System muss bestimmte Aspekte gewährleisten:

- Schutz und Verwaltung von Anmeldeinformationen

- Isolierung, Überwachung und Aufzeichnung von Sitzungen

- Bedrohungserkennung und -analyse

Das Zusammenwirken von IAM und PAM: Die IAM- und PAM-Konzepte sind zwei Seiten derselben Medaille. Während IAM sicherstellt, dass die richtigen Personen Zugriff auf die richtigen Ressourcen haben, sorgt PAM dafür, dass privilegierten Zugriffe sicher sind. Gemeinsam bilden sie die Basis für ein effektives User Access Management, das die Integrität, Vertraulichkeit und Verfügbarkeit von IT-Systemen in der Organisation sicherstellt.

In einer Zeit, in der Cyber-Bedrohungen immer raffinierter werden, ist ein solides UAM-System nicht mehr nur wünschenswert, sondern unerlässlich. Es schützt das Unternehmen einerseits vor externen Bedrohungen und sorgt gleichzeitig dafür, dass Risiken durch interne Fehler oder böswillige Handlungen gezielt minimiert werden.

Es gibt eine breite Palette von IAM/PAM-Technologien auf dem Markt, und jedes dieser Tools bietet unterschiedliche Funktionen, die auf spezifische Anwendungsbereiche zugeschnitten sind. Neben zentralen Lösungen im Cloud-Umfeld, die alle relevanten Player integriert anbieten (Azure, AWS, Google, …) finden sich auch zahlreiche Anbieter spezialisierter Software-Lösungen (Sailpoint, Okta, OneLogin, Cyberark, BeyondTrust, Arcon, um nur ein paar Vertreter aufzuzählen). Wie immer ist es daher ratsam, vor der Auswahl eines bestimmten Produkts einen sorgfältigen Software-Auswahlprozess durchzuführen und die individuellen Anforderungen und Bedürfnisse zu berücksichtigen, um eine geeignete IAM- oder PAM-Lösung zu etablieren.

In einem früheren Post sind wir auf die Bedeutung der Information Asset Classification eingegangen, aus der sich unter anderem der Schutzbedarf der eigenen Ressourcen und Assets ableitet. UAM ist ein Kernelement zur Erreichung dieses Schutzbedarfes. Egal welche Technologien am Ende zum Einsatz gebracht werden, ein gut durchdachtes und umgesetztes UAM-Konzept ist ein essentieller Beitrag für die IT-Sicherheit in jeder Organisation.

Horn & Company hat ausgiebige Projekterfahrung bei der Konzeption, Umsetzung und dem Betrieb funktionaler UAM-Lösungen. Egal ob ganz am Anfang oder bereits weit fortgeschritten, unsere Experten stehen Ihnen in jeder Projektphase gerne zur Verfügung um ihre IT-Sicherheitsstrategie auf ein neues Level zu heben. Wenn Sie Fragen rund um das Thema haben, kontaktieren Sie uns also gerne:

Kontakt zum Autor

Dr. Carsten Woltmann

E-Mail: Carsten.Woltmann@horn-company.de

Kontakt zum Autor

Thomas Kurz

E-Mail: Thomas.Kurz@horn-company.de